Fondements du contrôle à distance pour les systèmes à contre-courant

Architecture principale : colonnes, pompes, capteurs et régulateurs de débit permettant une exploitation à distance

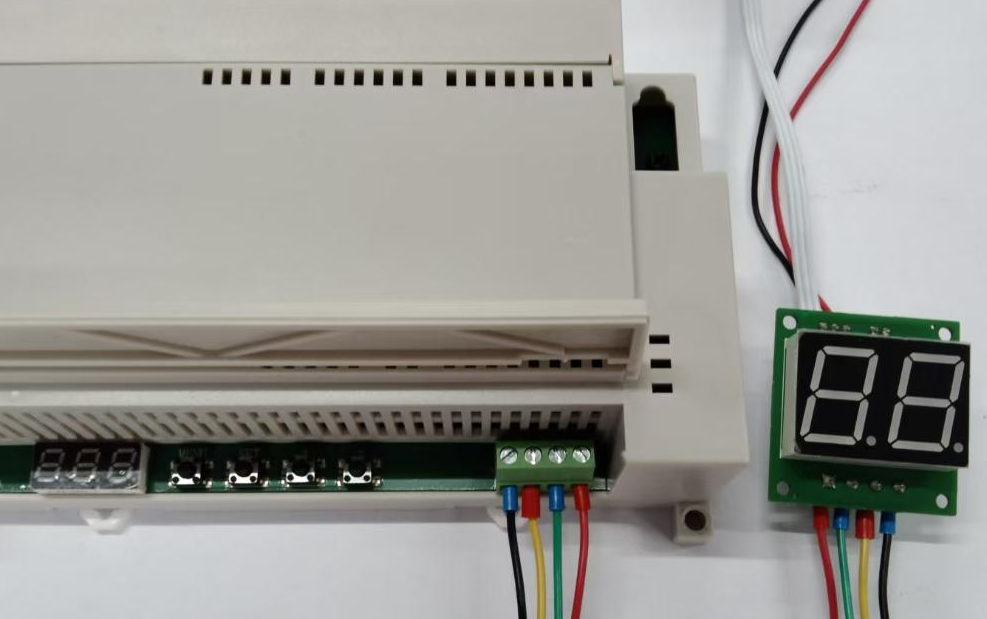

Les systèmes à contre-courant reposent essentiellement sur quatre composants principaux fonctionnant ensemble pour assurer un bon fonctionnement à distance : les colonnes de séparation, les pompes de précision, les capteurs en ligne et les régulateurs de débit. Les colonnes servent fondamentalement de récipients où les produits chimiques sont échangés aller-retour. Les pompes gèrent le déplacement des fluides dans des directions spécifiques et à des vitesses contrôlées. Les capteurs en ligne vérifient en permanence des paramètres importants tels que les niveaux de pression et la viscosité du fluide, envoyant ces données aux régulateurs de débit qui effectuent alors des ajustements en temps réel. Ce qui rend cet ensemble particulièrement efficace, c'est qu'il constitue un système en boucle fermée, permettant de piloter l'ensemble à distance sans avoir besoin d'interventions fréquentes. Prenons l'exemple des capteurs de débit : ils sont capables de détecter des variations aussi infimes que ± 2 % par rapport à la valeur attendue, ce qui déclenche automatiquement des corrections au niveau des réglages des pompes. Selon des études sectorielles, ce type de système réactif réduit d'environ 40 % le besoin de surveillance manuelle, permettant ainsi de réaliser des économies de temps et d'argent dans les opérations réelles.

Pourquoi les boucles de contrôle déterministes et la rétroaction à faible latence sont-elles essentielles pour un fonctionnement stable en contre-courant

La nature déterministe des boucles de contrôle signifie qu'elles fournissent des réponses constantes, quel que soit la charge du système, ce qui est vraiment important lorsqu'il s'agit de maintenir ces gradients de concentration dans les procédés à contre-courant. S'il y a trop de retard dans la boucle de rétroaction, nous commençons à observer des problèmes comme la séparation de phase. La règle empirique consiste à maintenir la latence de rétroaction en dessous de 50 millisecondes. Lorsque les retards dépassent ce seuil, la dynamique des réactions est perturbée. Une étude publiée l'année dernière a révélé que lorsque la latence dépasse 200 ms, les systèmes de transfert thermique connaissent une augmentation d'environ 15 % des dépassements de température, ce qui augmente certainement le risque de dégradation des matériaux. Réduire la rétroaction à environ 20 ms ou moins permet aux mesures correctives d'entrer en jeu avant que les perturbations ne se propagent dans les colonnes connectées. Cela contribue à assurer un écoulement régulier (écoulement laminaire) et garantit que le transfert de masse fonctionne à un rendement maximal la plupart du temps.

Protocoles d'automatisation industrielle pour la commande à distance du système à contre-courant

Intégration de l'automate programmable : Modbus TCP et OPC UA pour une surveillance et une action en temps réel sécurisées du système à contre-courant

Les API jouent un rôle clé dans les installations d'automatisation à distance, utilisant les protocoles Modbus TCP et OPC UA pour surveiller les opérations et effectuer des ajustements en temps réel. Pour les équipements plus anciens encore présents dans de nombreuses usines, Modbus TCP offre un bon rapport qualité-prix tout en assurant un transfert de données fiable entre pompes et dispositifs de régulation de débit. Le protocole OPC UA accorde une grande importance à la sécurité grâce à des fonctionnalités de chiffrement et à des vérifications de certificats, des éléments que la plupart des professionnels industriels considèrent désormais essentiels après les nombreux incidents cybernétiques récents. Lorsqu'ils sont correctement configurés, ces systèmes peuvent répondre en quelques millisecondes seulement, évitant ainsi des chutes inattendues de débit qui perturberaient les processus de séparation. Ce qui distingue particulièrement OPC UA, c'est son approche de type publication-abonnement, qui transmet en continu les relevés des capteurs directement aux API. Cela permet aux opérateurs d'ajuster presque instantanément les pressions ou les températures selon les besoins. Les usines ayant intégré ces technologies signalent devoir effectuer environ 40 % de corrections manuelles en moins par rapport aux installations traditionnelles.

Solutions SCADA et HMI : gestion centralisée des alarmes, lecture différée des tendances historiques et accès à distance basé sur le web réactif

Les systèmes SCADA offrent aux opérateurs une vue d'ensemble des processus en contre-courant, et les IHM proposent des interfaces web conviviales fonctionnant aussi bien sur ordinateurs de bureau que sur smartphones. Le système de gestion des alarmes attribue la priorité aux problèmes importants, comme la panne de pompes ou un écart de pression, ce qui réduit d'environ moitié le temps de réponse par rapport aux vérifications manuelles traditionnelles. L'analyse des tendances historiques aide les ingénieurs à détecter les dysfonctionnements récurrents, tels que les déséquilibres de débit dans le système. Ce type d'analyse permet une meilleure planification de la maintenance avant la défaillance totale des équipements. Les mesures de sécurité incluent notamment la déconnexion automatique après une période d'inactivité ainsi que l'authentification multifacteur pour l'accès. Toutes ces fonctionnalités permettent au personnel de consulter les relevés de température ou les motifs de vibration depuis n'importe quel endroit doté d'une connexion Internet, ce qui réduit globalement les temps d'arrêt et optimise l'utilisation des ressources dans les différentes parties de l'installation.

Activation de l'IoT et du cloud pour une exploitation à distance évolutive du système à contre-courant

Flux de données du périphérique au cloud : passerelles MQTT, bases de données de séries temporelles et logique de contrôle native du cloud pour des systèmes à contre-courant distribués

Les opérations à distance à grande échelle se produisent lorsque nous connectons des dispositifs périphériques jusqu'aux systèmes cloud. Les passerelles MQTT collectent en temps réel des informations provenant de divers capteurs répartis dans l'installation. Elles recueillent des données telles que les débits, les différences de pression et les variations de température. Ensuite, elles compressent toutes ces données afin qu'elles puissent être transmises efficacement, même sur des réseaux à bande passante limitée. Une fois collectées, ces mesures sont stockées dans des bases de données spéciales conçues spécifiquement pour gérer des flux industriels fréquents. Ces bases de données permettent une analyse précise au millième de seconde, aidant à détecter des problèmes de séparation de phase avant qu'ils ne deviennent graves. Le cloud assure le contrôle proprement dit à l'aide d'algorithmes emballés dans des conteneurs. Il analyse toutes ces données de capteurs et effectue des ajustements en temps réel sur des pompes et des vannes situées à grande distance les unes des autres. Lorsque les matières premières changent de manière inattendue, des modèles prédictifs interviennent pour régler automatiquement les paramètres, maintenant ainsi le bon fonctionnement sans nécessiter la présence physique de personnel sur site. L'ensemble du système est suffisamment rapide pour apporter des corrections en environ 200 millisecondes et peut gérer des milliers de processus simultanés dans plusieurs usines. Des tests grandeur nature réalisés en 2023 montrent que cette configuration réduit d'environ 32 % les arrêts non planifiés par rapport aux méthodes plus anciennes.

Cybersécurité et résilience opérationnelle dans le contrôle à distance par courant inverse

Sécurité spécifique aux OT : segmentation de type zéro confiance, vérification de l'intégrité du micrologiciel et contrôles d'accès à distance conformes à la norme ISA/IEC 62443

La sécurité des systèmes de technologie opérationnelle (OT) nécessite une attention particulière, car ils contrôlent les équipements réels qui font fonctionner nos usines, réseaux électriques et stations de traitement de l'eau. Une approche efficace consiste à appliquer la segmentation de type zéro confiance, qui isole les composants essentiels tels que les pompes et les capteurs du reste du réseau. Cette stratégie d'isolement empêche les attaquants de se déplacer librement une fois la périphérie compromise. La vérification de l'intégrité du micrologiciel par des techniques de hachage cryptographique permet de bloquer les acteurs malveillants tentant d'exécuter du code malveillant sur les équipements. Lorsque les opérateurs ont besoin d'un accès à distance à ces systèmes, le respect des directives ISA/IEC 62443 devient essentiel. Ces règles imposent des connexions sécurisées via des tunnels chiffrés ainsi que des vérifications d'authentification multifacteur. Selon une étude publiée l'année dernière par l'institut Ponemon, la mise en œuvre de ces pratiques de sécurité réduit d'environ deux tiers le nombre d'intrusions réussies dans les installations manufacturières. Quelle est la signification concrète de cela ? Les lignes de production restent opérationnelles même face à des cyberattaques, minimisant ainsi les temps d'arrêt et protégeant la sécurité des travailleurs.

Diagnostic à distance et maintenance prédictive: analyse des signaux de vibration, de courant thermique et de courant moteur pour l'état du système de contre-courant

Lorsqu'il s'agit de maintenir le bon fonctionnement des machines, la surveillance proactive de l'état combine des vérifications de vibrations, des analyses thermiques et des mesures du courant moteur afin de détecter les problèmes avant qu'ils ne deviennent graves. Les capteurs de vibration repèrent l'usure naissante des roulements sur les pièces tournantes, tandis que les caméras thermiques identifient les points chauds dans les dispositifs de régulation de débit. L'analyse du courant moteur fonctionne différemment, mais est tout aussi importante : elle détecte les anomalies au niveau des enroulements électriques ou des charges inégales au moment où elles se produisent. Selon le Reliability Solutions Report de l'année dernière, cette méthode combinée permet de détecter environ 8 pannes potentielles sur 10 dans les systèmes à contre-courant, réduisant de près de moitié les pannes imprévues. Grâce à des systèmes d'alerte automatisés, les équipes de maintenance peuvent traiter ces problèmes pendant les fenêtres de maintenance planifiées, plutôt que d'avoir à effectuer des réparations d'urgence qui perturbent les plannings de production.

Bonnes pratiques pour un accès sans fil fiable et sécurisé à distance

Sélection du protocole sans fil : LoRaWAN contre Wi-Fi 6E pour les environnements sujets aux interférences électromagnétiques ou dangereux hébergeant des systèmes à courant inverse

Le choix du protocole sans fil adéquat dépend vraiment de l'environnement auquel nous avons affaire. Pour les environnements industriels électromagnétiquement bruyants, le Wi-Fi 6E peut offrir une vitesse impressionnante grâce à sa bande de 6 GHz, mais il y a un inconvénient : il nécessite un blindage sérieux contre toutes ces interférences. Cela fonctionne donc bien dans les endroits où les conditions ne sont pas dangereuses et où la commande en temps réel est primordiale. Toutefois, si l'on tente d'installer ces systèmes dans des zones où des explosions pourraient survenir, les coûts liés aux boîtiers spéciaux antidéflagrants deviennent importants. En revanche, LoRaWAN fonctionne à des fréquences inférieures, dans la bande sub-GHz, et offre en réalité de meilleures performances dans des endroits difficiles ou éloignés. Les signaux peuvent traverser les murs épais et les structures tout en consommant très peu d'énergie. En pratique, cela signifie que des capteurs alimentés par batterie peuvent fonctionner pendant des années sans avoir besoin d'être remplacés. C'est pourquoi de nombreuses entreprises choisissent LoRaWAN pour surveiller à distance des pompes ou collecter des informations de diagnostic dans des lieux où les normes de sécurité exigent une protection intrinsèque contre les étincelles ou la chaleur.

Gouvernance des accès : authentification multifacteur (MFA), délais d'expiration de session et journaux d'audit immuables conformes au NIST SP 800-82 Rev. 3

La sécurité des accès à distance nécessite plusieurs couches de protection. Tout d'abord, l'authentification multifacteur vérifie l'identité réelle de la personne qui se connecte, allant au-delà du simple nom d'utilisateur et mot de passe. Ensuite, il y a ces règles de déconnexion automatique après 15 minutes d'inactivité, qui permettent d'éviter les accès non autorisés, qu'ils soient accidentels ou intentionnels. Le système conserve également des journaux détaillés de toutes les commandes envoyées aux régulateurs de débit et aux capteurs, ce qui nous permet de reconstituer les événements survenus lors d'une violation de sécurité, sans craindre qu'un tiers altère ultérieurement les enregistrements. L'ensemble de ces mesures suit les recommandations du NIST SP 800-82 Rev. 3. Ce document exige notamment des paramètres d'autorisation spécifiques selon les utilisateurs, ainsi qu'une surveillance constante des systèmes pour prévenir des menaces telles que le vol d'identifiants ou les actions malveillantes d'employés internes. Cela contribue à garantir le fonctionnement sécurisé de nos systèmes à contre-courant sur le long terme.

Section FAQ

Quels sont les composants principaux essentiels au fonctionnement à distance des systèmes à contre-courant ?

Les composants clés incluent des colonnes de séparation, des pompes de précision, des capteurs en ligne et des régulateurs de débit.

Pourquoi la rétroaction à faible latence est-elle importante dans les systèmes à contre-courant ?

Une rétroaction à faible latence permet des actions correctives rapides, évitant des problèmes tels que la séparation de phase et améliorant la stabilité du système.

Comment les protocoles d'automatisation industrielle tels que Modbus TCP et OPC UA contribuent-ils à la sécurité du système ?

Ces protocoles permettent un flux de données sécurisé, une surveillance en temps réel et des réglages rapides, OPC UA offrant une sécurité renforcée grâce au chiffrement et à la validation.

Quel rôle jouent les technologies IoT et cloud dans l'exploitation à distance des systèmes ?

Elles facilitent la collecte et la commande de données en temps réel et à grande échelle, permettant des ajustements prédictifs, améliorant l'efficacité et réduisant les coûts d'exploitation.

Comment les mesures de cybersécurité sont-elles mises en œuvre dans les systèmes OT ?

Cela inclut la segmentation de type zéro confiance, la vérification du micrologiciel et le respect des normes ISA/IEC 62443 afin d'assurer un accès à distance sécurisé et l'intégrité du système.

Table des Matières

- Fondements du contrôle à distance pour les systèmes à contre-courant

- Protocoles d'automatisation industrielle pour la commande à distance du système à contre-courant

- Activation de l'IoT et du cloud pour une exploitation à distance évolutive du système à contre-courant

-

Cybersécurité et résilience opérationnelle dans le contrôle à distance par courant inverse

- Sécurité spécifique aux OT : segmentation de type zéro confiance, vérification de l'intégrité du micrologiciel et contrôles d'accès à distance conformes à la norme ISA/IEC 62443

- Diagnostic à distance et maintenance prédictive: analyse des signaux de vibration, de courant thermique et de courant moteur pour l'état du système de contre-courant

-

Bonnes pratiques pour un accès sans fil fiable et sécurisé à distance

- Sélection du protocole sans fil : LoRaWAN contre Wi-Fi 6E pour les environnements sujets aux interférences électromagnétiques ou dangereux hébergeant des systèmes à courant inverse

- Gouvernance des accès : authentification multifacteur (MFA), délais d'expiration de session et journaux d'audit immuables conformes au NIST SP 800-82 Rev. 3

-

Section FAQ

- Quels sont les composants principaux essentiels au fonctionnement à distance des systèmes à contre-courant ?

- Pourquoi la rétroaction à faible latence est-elle importante dans les systèmes à contre-courant ?

- Comment les protocoles d'automatisation industrielle tels que Modbus TCP et OPC UA contribuent-ils à la sécurité du système ?

- Quel rôle jouent les technologies IoT et cloud dans l'exploitation à distance des systèmes ?

- Comment les mesures de cybersécurité sont-elles mises en œuvre dans les systèmes OT ?