Fundamentos del Control Remoto para Sistemas Contracorrientes

Arquitectura principal: columnas, bombas, sensores y reguladores de flujo que permiten operabilidad remota

Los sistemas contracorriente dependen realmente de cuatro partes principales que trabajan juntas para un buen funcionamiento remoto: columnas de separación, esas bombas de precisión, sensores en línea y reguladores de flujo. Básicamente, las columnas actúan como contenedores donde se intercambian productos químicos de ida y vuelta. Las bombas se encargan de mover los fluidos en direcciones específicas a velocidades controladas. Los sensores en línea están constantemente verificando aspectos importantes como los niveles de presión y la viscosidad del fluido, enviando toda esa información a los reguladores de flujo, que luego realizan ajustes al instante. Lo que hace que esta configuración funcione tan bien es que crea un sistema de bucle cerrado, permitiendo a las personas operar todo desde otro lugar sin necesidad de supervisar continuamente. Por ejemplo, los sensores de flujo pueden detectar cambios incluso tan pequeños como más o menos 2 % respecto al valor esperado, lo cual desencadena correcciones automáticas en la configuración de las bombas. Investigaciones industriales muestran que este tipo de sistemas reactivos reducen aproximadamente en un 40 % la necesidad de supervisión manual, ahorrando tiempo y dinero en operaciones reales.

Por qué los bucles de control deterministas y la retroalimentación de baja latencia son esenciales para un funcionamiento estable en contracorriente

La naturaleza determinista de los bucles de control significa que proporcionan respuestas consistentes independientemente de la carga del sistema, lo cual es muy importante al tratar de mantener esos gradientes de concentración en procesos contracorriente. Si hay demasiado retraso en el bucle de retroalimentación, comenzamos a ver problemas como la separación de fases. La regla general consiste en mantener la latencia de retroalimentación por debajo de 50 milisegundos. Cuando los retrasos superan este valor, la dinámica de las reacciones se ve alterada. Un estudio publicado el año pasado encontró que cuando la latencia supera los 200 ms, los sistemas de transferencia térmica experimentan un aumento de aproximadamente el 15 % en el sobrepico de temperatura, lo cual aumenta definitivamente la probabilidad de descomposición de los materiales. Reducir la retroalimentación a unos 20 ms o menos permite que las medidas correctivas entren en acción antes de que las perturbaciones se propaguen a través de las columnas conectadas. Esto ayuda a mantener un flujo uniforme (flujo laminar) y asegura que la transferencia de masa funcione con la máxima eficiencia la mayor parte del tiempo.

Protocolos de Automatización Industrial para Control Remoto del Sistema Contracorriente

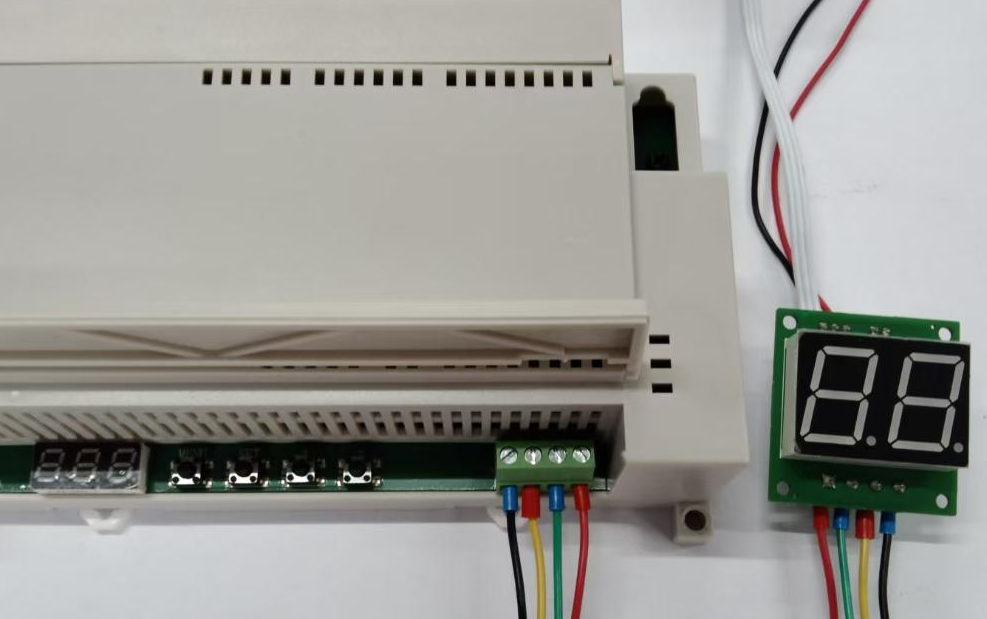

Integración de PLC: Modbus TCP y OPC UA para monitoreo y actuación seguros y en tiempo real del sistema contracorriente

Los PLC desempeñan un papel clave en configuraciones de automatización remota, utilizando los protocolos Modbus TCP y OPC UA para supervisar operaciones y realizar ajustes en tiempo real. Para equipos antiguos que aún funcionan en plantas de todo el mundo, Modbus TCP ofrece buena relación calidad-precio mientras mantiene el flujo de datos de forma confiable entre bombas y dispositivos de control de caudal. El protocolo OPC UA toma muy en serio la seguridad con funciones de cifrado y verificaciones de certificados, algo que ahora la mayoría de los profesionales industriales consideran esencial tras todos los recientes incidentes cibernéticos. Cuando todo está configurado correctamente, estos sistemas pueden responder en tan solo unos milisegundos, lo que significa que no hay caídas inesperadas en el caudal que alteren los procesos de separación. Lo que realmente hace destacar a OPC UA es su enfoque de publicación-suscripción, que envía continuamente flujos constantes de lecturas de sensores directamente a los PLC. Esto permite a los operarios ajustar configuraciones de presión o modificar temperaturas casi al instante cuando sea necesario. Las plantas que han integrado estas tecnologías informan que necesitan intervenciones manuales aproximadamente un 40 % menos frecuentemente en comparación con configuraciones tradicionales.

Soluciones SCADA y HMI: gestión centralizada de alarmas, reproducción de tendencias históricas y acceso remoto basado en web receptivo

Los sistemas SCADA ofrecen a los operadores una vista unificada de procesos contracorriente, y las interfaces hombre-máquina (HMI) proporcionan interfaces web fáciles de usar que funcionan tanto en ordenadores de escritorio como en smartphones. El sistema de gestión de alarmas prioriza problemas importantes, como fallos en bombas o desviaciones de presión, lo que reduce aproximadamente a la mitad el tiempo de respuesta en comparación con las verificaciones manuales tradicionales. Revisar tendencias históricas ayuda a los ingenieros a detectar problemas recurrentes, como desequilibrios de flujo en el sistema. Este tipo de análisis apoya una mejor planificación del mantenimiento antes de que los equipos fallen por completo. Las medidas de seguridad incluyen funciones como cierre de sesión automático tras períodos de inactividad, además de autenticación multifactor para el acceso. Todas estas características permiten al personal revisar lecturas de temperatura o patrones de vibración desde cualquier lugar con conexión a internet, lo que significa menos tiempos de inactividad en general y un uso más inteligente de los recursos en distintas partes de la instalación.

Habilitación de IoT y Cloud para la operación remota escalable del sistema contracorriente

Flujo de datos de borde a nube: puertas de enlace MQTT, bases de datos de series temporales y lógica de control nativa en la nube para sistemas contracorrientes distribuidos

Las operaciones remotas a gran escala ocurren cuando conectamos dispositivos perimetrales hasta los sistemas en la nube. Las puertas de enlace MQTT recopilan información en tiempo real de diversos sensores distribuidos por la instalación. Recopilan datos como tasas de flujo, diferencias de presión y cambios de temperatura. Luego comprimen todos estos datos para que puedan transmitirse eficientemente incluso en redes con capacidad de ancho de banda limitado. Una vez recopilados, estos valores se almacenan en bases de datos especiales diseñadas específicamente para manejar flujos frecuentes de datos industriales. Estas bases de datos permiten análisis a nivel de milisegundo, ayudando a detectar problemas de separación de fases antes de que se conviertan en incidencias graves. La nube realiza el trabajo de control real utilizando algoritmos empaquetados en contenedores. Analiza todos estos datos de sensores y realiza ajustes en tiempo real a bombas y válvulas ubicadas a gran distancia entre sí. Cuando los materiales brutos cambian inesperadamente, los modelos predictivos intervienen para ajustar automáticamente la configuración, manteniendo todo funcionando sin problemas sin necesidad de que nadie esté físicamente presente en el lugar. Todo el sistema funciona lo suficientemente rápido como para realizar correcciones en aproximadamente 200 milisegundos y puede manejar miles de procesos que ocurren simultáneamente en múltiples plantas. Pruebas en condiciones reales de 2023 muestran que esta configuración reduce aproximadamente un 32 % las paradas no planificadas en comparación con métodos anteriores.

Ciberseguridad y Resiliencia Operativa en el Control Remoto de Corriente Contraria

Seguridad específica para OT: segmentación de confianza cero, verificación de integridad del firmware y controles de acceso remoto alineados con ISA/IEC 62443

La seguridad para los sistemas de Tecnología Operacional (OT) requiere una atención especial, ya que estos controlan la maquinaria real que opera nuestras fábricas, redes eléctricas y plantas de tratamiento de agua. Un enfoque efectivo es la segmentación de confianza cero, que mantiene componentes vitales como bombas y sensores separados del resto de la red. Esta estrategia de contención impide que los atacantes se muevan libremente una vez que han violado el perímetro. Verificar la integridad del firmware mediante técnicas criptográficas de hash ayuda a evitar que actores maliciosos ejecuten código dañino en los equipos. Cuando los trabajadores necesitan acceso remoto a estos sistemas, seguir las directrices ISA/IEC 62443 se vuelve esencial. Estas normas exigen conexiones seguras a través de túneles cifrados, además de verificaciones de autenticación multifactor. Según una investigación publicada por el Instituto Ponemon el año pasado, implementar estas prácticas de seguridad reduce aproximadamente en dos tercios las intrusiones exitosas en instalaciones manufactureras. ¿Qué significa esto en la práctica? Las líneas de producción permanecen operativas incluso ante ataques cibernéticos, minimizando tiempos de inactividad y protegiendo la seguridad de los trabajadores.

Diagnóstico remoto y mantenimiento predictivo: análisis de vibración, térmico y de la firma de corriente del motor para la salud del sistema de contracorriente

Cuando se trata de mantener la maquinaria funcionando sin problemas, el monitoreo proactivo de salud combina verificaciones de vibración, escaneos térmicos y lecturas de corriente del motor para detectar problemas antes de que se conviertan en fallos mayores. Los sensores de vibración identifican cuándo los rodamientos comienzan a desgastarse en partes rotativas, mientras que las cámaras térmicas detectan puntos calientes en dispositivos de control de flujo. El análisis de corriente del motor funciona de manera diferente pero igualmente importante: detecta problemas en devanados eléctricos o cargas desiguales conforme ocurren. Según el Informe de Soluciones de Confiabilidad del año pasado, este método combinado detecta aproximadamente 8 de cada 10 fallos potenciales en sistemas de contracorriente, reduciendo casi a la mitad las averías inesperadas. Con sistemas de alerta automatizados implementados, los equipos de mantenimiento pueden abordar estos problemas justo durante las ventanas planificadas de mantenimiento, en lugar de enfrentar reparaciones de emergencia que interrumpan los programas de producción.

Mejores Prácticas para un Acceso Inalámbrico y Remoto Seguro

Selección de protocolo inalámbrico: LoRaWAN vs. Wi-Fi 6E para entornos propensos a interferencias electromagnéticas o peligrosos que alojan sistemas de corriente inversa

La selección del protocolo inalámbrico adecuado depende realmente del tipo de entorno con el que estemos tratando. Para entornos industriales electromagnéticamente ruidosos, Wi-Fi 6E puede ofrecer una velocidad impresionante a través de su banda de 6 GHz, pero tiene un inconveniente: necesita un blindaje considerable contra todas esas interferencias. Esto lo hace funcionar bien en lugares donde las condiciones no son peligrosas y el control en tiempo real es lo más importante. Sin embargo, si alguien intenta instalar estos sistemas en áreas donde podría haber explosiones, enfrentará costos elevados por los recintos especiales a prueba de explosiones. Por otro lado, LoRaWAN opera en frecuencias sub-GHz más bajas y en realidad funciona mejor en lugares difíciles o ubicaciones lejanas. Las señales pueden atravesar paredes y estructuras gruesas utilizando muy poca energía. Lo que esto significa en la práctica es que los sensores alimentados por baterías pueden durar años sin necesidad de reemplazo. Por eso muchas empresas eligen LoRaWAN cuando monitorean bombas a distancia o recopilan información diagnóstica en lugares donde las normas de seguridad exigen protección intrínseca contra chispas o calor.

Gobernanza de acceso: MFA, tiempos de espera de sesión y registros de auditoría inmutables alineados con NIST SP 800-82 Rev. 3

La seguridad del acceso remoto requiere múltiples capas de protección. En primer lugar, la autenticación multifactor verifica quién está accediendo realmente, más allá del nombre de usuario y la contraseña. Luego están las reglas de tiempo de espera de 15 minutos que desconectan a los usuarios si no están realizando actividades activamente, lo cual reduce el acceso no autorizado, ya sea accidental o intencional. El sistema también mantiene registros detallados de todos los comandos enviados a los reguladores de flujo y sensores, de modo que podemos revisar lo ocurrido durante incidentes de seguridad sin preocuparnos de que alguien modifique los registros posteriormente. Todas estas medidas siguen las directrices del NIST SP 800-82 Rev. 3, básicamente. Ese documento exige configuraciones específicas de permisos para diferentes usuarios y una vigilancia constante de los sistemas para prevenir problemas como credenciales robadas o empleados que causen daños desde dentro. Esto ayuda a mantener nuestros sistemas contra corriente funcionando de forma segura a largo plazo.

Sección de Preguntas Frecuentes

¿Cuáles son los componentes principales esenciales para la operación remota de sistemas contracorriente?

Los componentes clave incluyen columnas de separación, bombas de precisión, sensores en línea y reguladores de flujo.

¿Por qué es importante la retroalimentación de baja latencia en los sistemas contracorriente?

La retroalimentación de baja latencia garantiza acciones correctivas oportunas, evitando problemas como la separación de fases y mejorando la estabilidad del sistema.

¿Cómo contribuyen los protocolos de automatización industrial como Modbus TCP y OPC UA a la seguridad del sistema?

Estos protocolos permiten un flujo de datos seguro, monitoreo en tiempo real y ajustes rápidos, con OPC UA ofreciendo una mayor seguridad mediante cifrado y validación.

¿Qué funciones desempeñan las tecnologías IoT y cloud en la operación remota del sistema?

Facilitan la recopilación y el control escalables de datos en tiempo real, posibilitando ajustes predictivos, aumentando la eficiencia y reduciendo los costos operativos.

¿Cómo se implementan las medidas de ciberseguridad en los sistemas OT?

Esto incluye segmentación de cero confianza, verificación de firmware y cumplimiento de los estándares ISA/IEC 62443 para garantizar acceso remoto seguro e integridad del sistema.

Tabla de Contenido

- Fundamentos del Control Remoto para Sistemas Contracorrientes

- Protocolos de Automatización Industrial para Control Remoto del Sistema Contracorriente

- Habilitación de IoT y Cloud para la operación remota escalable del sistema contracorriente

-

Ciberseguridad y Resiliencia Operativa en el Control Remoto de Corriente Contraria

- Seguridad específica para OT: segmentación de confianza cero, verificación de integridad del firmware y controles de acceso remoto alineados con ISA/IEC 62443

- Diagnóstico remoto y mantenimiento predictivo: análisis de vibración, térmico y de la firma de corriente del motor para la salud del sistema de contracorriente

- Mejores Prácticas para un Acceso Inalámbrico y Remoto Seguro

-

Sección de Preguntas Frecuentes

- ¿Cuáles son los componentes principales esenciales para la operación remota de sistemas contracorriente?

- ¿Por qué es importante la retroalimentación de baja latencia en los sistemas contracorriente?

- ¿Cómo contribuyen los protocolos de automatización industrial como Modbus TCP y OPC UA a la seguridad del sistema?

- ¿Qué funciones desempeñan las tecnologías IoT y cloud en la operación remota del sistema?

- ¿Cómo se implementan las medidas de ciberseguridad en los sistemas OT?